Recientemente, Microsoft ha identificado a un nuevo grupo de amenazas cibernéticas procedente de Corea del Norte llamado Moonstone Sleet. Este grupo ha emergido con técnicas avanzadas y estrategias innovadoras que representan un riesgo significativo para la ciberseguridad global.

¿Quién es Moonstone Sleet?

Moonstone Sleet es un grupo de hackers alineado con el estado norcoreano, que combina técnicas probadas por otros actores de amenazas norcoreanos con metodologías de ataque únicas. Inicialmente, mostraron similitudes con otro grupo conocido como Diamond Sleet, reutilizando código de malware conocido y utilizando técnicas establecidas como la distribución de software troyanizado a través de redes sociales. Sin embargo, Moonstone Sleet rápidamente desarrolló su propia infraestructura y métodos de ataque.

Este grupo realiza operaciones extensivas para apoyar objetivos financieros y de ciberespionaje, que van desde el despliegue de ransomware personalizado hasta la creación de juegos maliciosos, el establecimiento de empresas falsas y la utilización de trabajadores de TI.

Técnicas de Moonstone Sleet

Microsoft ha observado que Moonstone Sleet utiliza varias técnicas y procedimientos en sus campañas:

🐎 PuTTY Troyanizado

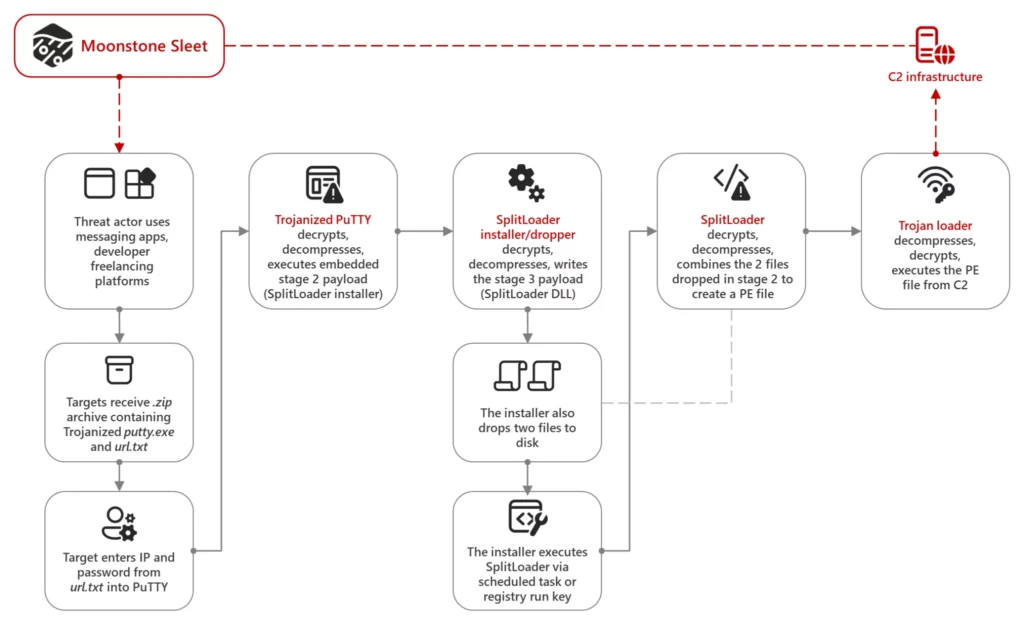

A principios de agosto de 2023, Microsoft notó que Moonstone Sleet distribuía una versión maliciosa de PuTTY, un programa de computadora, a través de aplicaciones como LinkedIn y Telegram, además de plataformas de desarrolladores independientes.

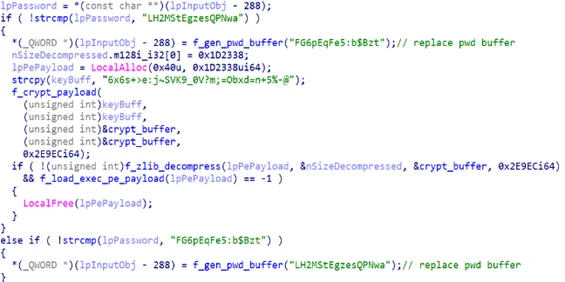

El método era enviar a los objetivos un archivo .zip que contenía dos archivos: una versión maliciosa de putty.exe y url.txt, que tenía una dirección IP y una contraseña. Si el usuario usaba la dirección IP y la contraseña en la aplicación PuTTY, esta descifraba y ejecutaba un programa dañino.

Antes de usar este método, Moonstone Sleet había visto a otro grupo, Diamond Sleet, usar una táctica similar con PuTTY y SumatraPDF.

El archivo malicioso de PuTTY ejecuta un programa instalador personalizado que realiza varias etapas de ataques:

- PuTTY malicioso: Descifra, descomprime y ejecuta la próxima parte del malware.

- Instalador/dropper de SplitLoader: Descifra, descomprime y escribe otro archivo malicioso, el DLL de SplitLoader, en el disco. También coloca dos archivos encriptados en el disco y ejecuta SplitLoader.

- SplitLoader: Descifra y descomprime los archivos encriptados, luego los combina para crear otro archivo ejecutable.

- Cargador de troyanos: Espera recibir un archivo comprimido y encriptado del servidor de control remoto. Una vez recibido, lo descomprime, lo descifra y lo ejecuta.

💻 Paquetes Maliciosos de NPM

Moonstone Sleet ha utilizado paquetes NPM maliciosos para atacar a desarrolladores, distribuyendo estos paquetes a través de plataformas de trabajo freelance y redes sociales.

¿Cómo?

Enviando a los candidatos una «prueba de habilidades» que, en realidad, distribuye malware a través de un paquete NPM malicioso.

🕹️ Juego de Tanques Malicioso

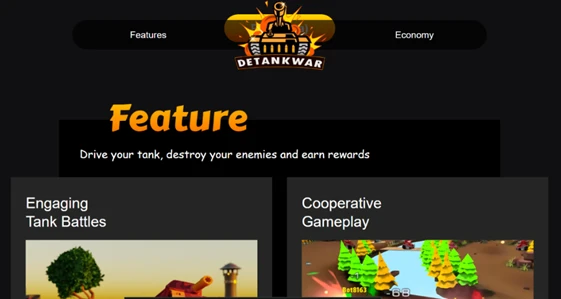

Desde febrero de 2024, han utilizado un juego de tanques malicioso llamado DeTankWar para infectar dispositivos. Este juego se presenta como un proyecto de blockchain, y al ejecutarse, carga malware en la memoria del dispositivo comprometido.

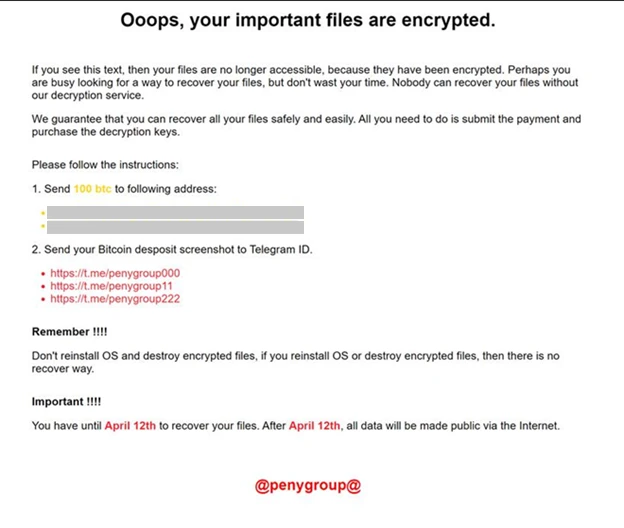

💸Ransomware FakePenny

En diciembre de 2023, Microsoft detectó un intento de compromiso contra una empresa de tecnología de defensa para robar credenciales y propiedad intelectual. Luego, en abril de 2024, el ataque resurgió utilizando FakePenny contra la misma organización. Durante ese mismo mes, se observó a Moonstone Sleet infiltrando una empresa que fabrica tecnología de drones. Finalmente, en mayo de 2024, lograron comprometer a una empresa fabricante de componentes aeronáuticos.

🎭Empresas Falsas

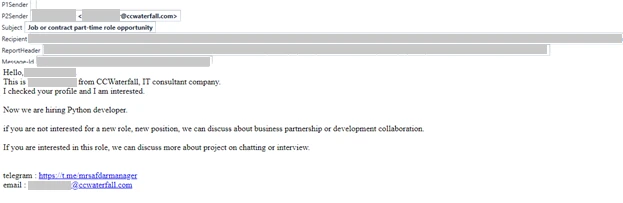

Desde enero de 2024, Moonstone Sleet ha creado varias empresas falsas, como StarGlow Ventures y C.C. Waterfall, para establecer relaciones con organizaciones y potencialmente acceder a sus sistemas.

Análisis de sus Operaciones y Conexiones Norcoreanas

Moonstone Sleet tiene la habilidad de hacer muchas cosas a la vez en diferentes campañas, lo que sugiere que tiene recursos importantes. Además, sus primeros ataques son muy parecidos a los de Diamond Sleet y usan mucho código similar, así que Microsoft piensa que Moonstone Sleet tiene habilidades parecidas a otros hackers norcoreanos.

Por ejemplo, desde el final de 2023, un hacker llamado Storm-1877 usó paquetes npm maliciosos para infectar a los desarrolladores de software con programas dañinos hechos en JavaScript.

Además, en 2023, GitHub dijo que Jade Sleet también usó paquetes npm maliciosos. Usó perfiles falsos en LinkedIn, Slack y Telegram para reclutar desarrolladores. El hecho de que varios grupos norcoreanos usen la misma táctica poco común sugiere que podrían estar aprendiendo unos de otros.

Conclusión

La aparición de Moonstone Sleet es interesante porque Corea del Norte ha hecho cambios importantes en sus relaciones con otros países y en su seguridad. Cerraron algunas embajadas en noviembre de 2023 y es posible que hayan disuelto una agencia llamada Departamento del Frente Unido en marzo de 2024.

Aunque Moonstone Sleet es nuevo, ha mostrado que seguirá creciendo y desarrollándose. Se ha convertido en un actor clave en la realización de ataques sofisticados. Esto subraya la importancia de vigilar de cerca la actividad cibernética relacionada con Corea del Norte para mantener la seguridad internacional.